Virus Informatici, Cosa sono? Cosa fanno? Chi li crea? Intervista a Gianfranco Tonello: uno dei creatori di VirIT, l'anti virus italiano

Nel 2017 gli attacchi informatici hanno raggiunto livelli record mettendo in dubbio il sistema di sicurezza di moltissime aziende in tutto il mondo; le perdite stimate ammontano a 4 miliardi di dollari solo nel primo trimestre.

Tra le principali minacce vi sono i ransomware e cioè qui virus che prendono in ostaggio i dati contenuti nel vostro Hard disk chiedendo poi un riscatto, le mail di Phishing e gli attacchi mirati ai server delle istituzioni pubbliche volti a sottrarre una enorme quantità di dati sensibili.

Fortunatamente il consumatore può difendersi utilizzando un Antivirus che riesca a proteggere i device da questi attacchi; in tal senso esistono molte soluzioni sia a pagamento che gratuite più o meno complete a seconda delle esigenze; prima di un acquisto però occorre informarsi e conoscere, come in questo caso, l’entità della minaccia che si vuole fermare. Per vederci chiaro Konsumer Italia ha raggiunto un esperto in materia: Gianfranco Tonello, uno dei creatori di ViriT, l’antivirus Italiano; a Gianfranco abbiamo chiesto cosa sono e come nascono queste minacce; da chi vengono create e cosa ci dobbiamo aspettare dall’attuale situazione della sicurezza informatica nel nostro paese ed in Europa specie con l’imminente avvento dell’Internet of things.

Gianfranco Iniziamo dall'ABC: Che he cosa è un virus ? Ed un anti virus ?

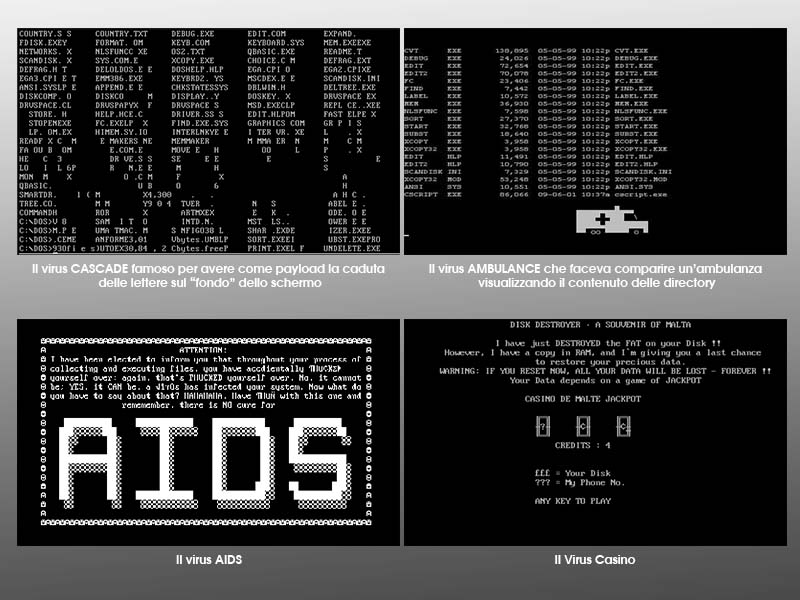

Un virus informatico è un codice in grado di auto-replicarsi, cioè di infettare, accodandosi o mescolandosi, ad altri file e in questo modo propagarsi/diffondersi. Naturalmente, oltre alla replicazione, che è la caratteristica peculiare di un virus informatico che lo categorizza in quanto tale, questo codice potrà produrre il cosiddetto “payload”, cioè gli effetti più o meno visibili quali, ad esempio la visualizzazione di messaggi video in particolari date.

Oltre al temine virus a volte viene utilizzato il termine più generico di Malware per parlare di un codice considerato malevolo/maligno che può essere in grado o meno di auto-replicarsi, ma che abbia scopi di esfiltrare dati, produrre effetti video inaspettati, dirottare e-mail, carpire informazioni attraverso attività di “keylogging” come, ad esempio, il furto delle credenziali di accesso all’home banking e, più in generale, a servizi web come la posta elettronica, Facebook, Twitter etc. etc. o creare malfunzionamenti veri o millantati ai PC / Server. Tra i malware vi sono molte sottocategorie che nel tempo hanno acquisito una loro nomenclatura/classificazione più specifica. Tra le varie sotto categorie riteniamo opportuno segnalare i tristemente famosi RANSOMWARE. Si tratta di codici maligni (malware) che hanno come obiettivo quello di cifrare i dati per richiederne un riscatto generalmente in BitCoin. Il famigerato CryptoLocker è probabilmente l’esponente di maggiore spicco e persistenza (https://www.tgsoft.it/italy/news_archivio.asp?id=815). Meritano citazione per la sovraesposizione mediatica anche WannaCry (https://www.tgsoft.it/italy/news_archivio.asp?id=833) e Petya/NotPetya (https://www.tgsoft.it/italy/news_archivio.asp?id=843).

Ora proviamo a definire cosa sia un Anti-Virus: si tratta di un programma che cerca di identificare virus e le altre patologie/tipologie di codici maligni (malware) che l’avvento di internet, ma soprattutto dei molteplici canali di comunicazione che ha reso disponibili, ne ha favorito la proliferazione/diffusione. Un Anti-Virus è costituito da varie componenti di cui le principali sono:

• Il modulo di identificazione/rimozione: si tratta di un software che attraverso varie tecnologie, generalmente integrate tra loro, si occupa di identificare e rimuovere i virus/malware informatici procedendo a bonificare i PC / Server come anche i dispositivi mobili.

• Lo scudo residente in tempo reale: si tratta di un software che procede a bloccare preventivamente le minacce riconosciute prima che possano attaccare i PC / Server.

• Il modulo di controllo preventivo della posta elettronica che procede a bloccare preventivamente i messaggi con allegati infetti oppure con link pericolosi. Questo tipo di attività può essere demandata allo scudo residente in tempo reale che può integrare anche le attività di WebFiltering cioè di blocco dei link a siti che distribuiscono virus/malware poiché compromessi per favorire tale attività.

Un Anti-Virus generalmente per le attività di riconoscimento, come già segnalato mixa più tecnologie tra queste segnaliamo:

il classico metodo delle firme virali (“signature”), cioè il riconoscimento dei virus/malware attraverso una breve sequenza di byte che viene ricercata all’interno di ciascun file e che rappresenta appunto la firma di riconoscimento di uno o più virus/malware informatici. Oltre a questo metodo di identificazione vi è l’approccio euristico che analizzando parte del codice del file ne rileva i comandi tipici utilizzati dai virus/malware e su questi presupposti segnala i file come possibili malware. Questa modalità di identificazione/segnalazione in qualche occasione può dare falsi positivi cioè scambiare un file buono per un malware. In questi ultimi 2 anni si sta diffondendo, ad integrazione delle 2 metodologie già citate un approccio statistico basato sul “Machine Learning”, che applica i principi della Ricerca Operativa e che attraverso varie tipologie di modelli matematici su base statistica va a classificare un file come potenzialmente malevolo e come potenzialmente buono. Anche quest’ultimo tipo di approccio non è esente da falsi positivi.

Ora una domanda che tutti ci siamo fatti almento una volta nella vita quando parliamo di Virus:

Chi è che crea i virus ? Alcuni pensano che siano le stesse software house !

La credenza popolare dove i creatori virus/malware siano le stesse software house che producono i software per la loro bonifica/eliminazione era abbastanza diffusa nell’utente medio soprattutto nel secolo/ millennio scorso. All’epoca, si parla degli anni ’90, fare virus era un’attività di pura creazione fine a se stessa con il quasi unico scopo di dimostrare di essere in grado di realizzare un software auto-replicante, i cui effetti pratici erano quelli di far comparire dei messaggi in determinate date o al verificarsi di determinate situazioni. Di fatto si trattava di produzioni dimostrative/goliardiche realizzate da studenti appassionati di programmazione che venivano realizzate e diffuse in molte occasioni per far propagare in modo autonomo/automatico la loro creazione e il payload, cioè l’effetto video, che magari era fissato in una determinata data ne misurava la diffusione e la sua notorietà soprattutto se veniva segnalato dai media.

Ad esempio il virus Michelangelo, si parla del 1992, che il 6 marzo di ogni anno procedeva a sovrascrivere i primi 100 settori, che quindi includevano anche la FAT (File Allocation Table) del disco fisso, rendendo così inutilizzabile il computer. La notizia ebbe in quella data una grande risonanza mediatica in tutto il mondo e la stessa Domenica sportiva aprì la puntata del 6 marzo 1992 con “E’ arrivato Michelangelo…” riferendosi però a Michelangelo Rampulla, all’epoca portiere della Cremonese, che segnò di testa e parafrasando l’attenzione mediatica che i media di tutto il mondo stavano dando all’imminente catastrofe informatica planetaria legata al virus Michelangelo che, non era noto, ma poteva aver infettato i computer di mezzo mondo.

La leggenda narra anche che il virus Ping-Pong, qui siamo nel 1988, sia stato scritto da un valente studente del Politecnico di Torino e che uno dei suoi professori ne abbia tessuto le lodi trattandosi di un’attività che ne evidenziava la creatività.

Ci sono molti altri esempi che possono essere citati, ma fino ai primi anni 2000 la creazione di virus informatici era di fatto un’attività fine a se stessa (goliardica) senza particolare interesse economico da parte di quel ristretto numero di creatori in grado di realizzarli.

Successivamente i virus/malware hanno trovato forme sempre più sofisticate diventando sfruttabili anche per ottenere direttamente, ma inizialmente indirettamente, dei guadagni.

I malware con l’obiettivo del profitto economico possono essere suddivisi nelle seguenti macro-famiglie:

Trojan Banker di 1° generazione: malware che sono in grado di rubare le credenziali di accesso della propria banca, modificando le schermate di login di alcuni dei più diffusi siti di home banking. L’obiettivo è quello di utilizzare le credenziali di accesso “rubate” per effettuare bonifici all’insaputa del legittimo proprietario generalmente su conti esteri. A volte il furto di credenziali bancarie avviene anche attraverso il Phishing, cioè attraverso l’invio massivo di e-mail che invitano il destinatario a collegarsi ad una finta pagina di Login di un Istituto Bancario per confermare le credenziali di accesso all’HomeBanking, in questo modo viene indotto, di sua sponte, l’utente stesso a rendere disponibili le credenziali di autenticazione ai malfattori.

Ransomware: si tratta di malware in grado di cifrare i file di dati del computer colpito con l’obiettivo di richiederne un riscatto per il suo ripristino, cioè per la decifratura dei dati. Per rendersi irrintracciabili, i malfattori, richiedono il pagamento in BitCoin o attraverso altre Crypto-monete con pagamento da effettuarsi in un borsellino (wallet) elettronico accessibile dal Browser Tor-Onion nel DarkWeb (Web oscuro). Di fatto in questo modo si rendono praticamente irrintracciabili. Tra i Ransomware più tristemente famosi, soprattutto in Italia, citiamo CrytpoLocker, CTB-Locker, CryptoLocky alias Locky

(https://www.tgsoft.it/italy/news_archivio.asp?id=858), TeslaCrypt (https://www.tgsoft.it/italy/news_archivio.asp?id=685) e Dharma che hanno colpito pesantemente l’Italia negli ultimi anni. Mentre nel 2017, soprattutto per la risonanza mediatica data dai media nazionali ed internazionali, sebbene fortunatamente il target (obiettivo) di queste creazioni non fosse il nostro Paese, possiamo citare WannaCry, Petya, NotPetya/EternalPeya e BadRabbit.

Mal-spam / Trojan.Banker di 2° generazione. Da novembre 2017 vi è stata una recrudescenza di campagne di Mal-spam che attraverso e-mail che sfruttano in modo estremamente semplice l’approccio dell’ingegneria sociale (social engineering) con mail brevi, ma molto efficaci, inducono molto spesso, il malcapitato destinatario, ad aprire il file allegato o a cliccare sul link presente nella mail. In entrambi i casi viene installato un malware con funzionalità anche di keylogger in grado di rubare le credenziali di accesso ai servizi web, tra i quali anche le credenziali di accesso all’Home-Banking, con le quali i malfattori tentano di effettuare bonifici all’insaputa dei legittimi proprietari dei conti. Tra queste campagne di mal-spam possiamo citare: Adwind; Ursnif; HackEye; GootKit; LokiBot; Zeus/Panda e altre. Per quanto riguarda i malware di spionaggio a livello statale, negli ultimi anni vi è stato un aumento nello sviluppo degli APT (Advanced Persistent Threat) sponsorizzati dagli stati sovrani, a partire da Stuxnet (con l’obiettivo di colpire le turbine delle centrali nucleare iraniane), per passare da BlackEnergy (con l’obiettivo di colpire le centrali elettriche dell’Ucraina) e per arrivare fino a StrongPity che ha colpito nel 2016 anche l’Italia, solo per citare alcuni nomi illustri di questo ampio panorama.

Visto il considerevole aumento degli attacchi infomatici nell'ultimo anno ti chiederei un tuo personale commento sull'attuale situazione della sicurezza informatica in Italia ed in Europa:

La sicurezza informatica in Italia, negli ultimi anni, è più che ragionevolmente migliorata anche e soprattutto grazie agli attacchi massivi da parte dei Ransomware che hanno messo in evidenza gli aspetti di forte irrimediabilità di queste tipologie di infezione che, purtroppo, solo dopo che le aziende ne sono rimaste vittima corono ai ripari ricercando soluzioni AntiVirus che integrano tecnologie euristico-comportamentali AntiRansomware (protezione Crypto-Malware) e sistemi di Backup avanzati in grado di proteggere i dati anche da attacchi di ransomware-Crypto-malware di nuova generazione. Poi, in questi ultimi 12 mesi, l’imminente avvento che dal 25 maggio vedrà l’applicazione del Regolamento Europeo sulla Privacy GPDR (General Data Protection Regulation) ha dato una forte spinta soprattutto alle aziende più strutturate ad attivarsi, principalmente a livello procedurale per cercare di implementare non più le misure minime ma misure adeguate non meglio definite.

L'internet of things sta per cambiare la nostra vita, sarà veramente sicuro ?

Certo che No! Sarà sicuramente INSICURO, infatti si tratta di una miriade di dispositivi dotati di Sistemi Operativi a basso costo, come ad esempio versione ridotte di S.O. Open-Source (Linux, Android etc. etc.) personalizzati ad hoc che, probabilmente, non prevedono aggiornamenti di sicurezza ma, che essendo collegati ad internet sono potenzialmente attaccabili e, non venendo aggiornati sono potenziali bersagli. Inoltre potrebbero essere già compromessi in fase di prima installazione come si è verificato per alcuni telefonini (smartphone e tablet) di brand asiatici a basso costo. Anche le Smart-TV sebbene dotate nelle prime release di versioni personalizzate di S.O. particolari sono state oggetto di attacchi informatici e di alterazioni di funzionamento già dal 2013. Ogni apparecchio “smart” è un computer, e più questi sono “smart” più sono attaccabili e il fattore di attaccabilità aumenta se questi sono collegati ad internet. Probabilmente bisogna iniziare dal buon senso di ciascuno di noi da quella cosa che i più bravi, utilizzando uno scadente inglesismo ormai in uso, chiamano “awareness”, in italiano CONSAPEVOLEZZA, dei pericoli che internet racchiude in se, indipendentemente dal dispositivo utilizzato si tratti di Computer (PC / Server), smartphone o tablet, Smart-TV o telecamera di sorveglianza o qualsiasi altro dispositivo collegato a internet. Quindi il problema è il collegamento e i dati che vengono scambiati in rete e che possono, in qualche modo, venire intercettati da qualche malintenzionato e usati per il proprio tornaconto, come anche utilizzare, a nostra insaputa i nostri dispositivi che, dopo averli infettati con qualche malware, andranno a far parte di una BotNet e potranno essere utilizzati per effettuare richieste sovrabbondanti a siti web o servizi fino a portarli al collasso. Questa attività si definisce in caso di attacco semplice DoS (Denail of Service) o DDoS (Distributed Denial or Service) nel caso di attacco più complesso che produce un’interruzione distribuita del servizio su più vasta scala. Ad esempio la BotNet MIRAI scoperta nell’agosto 2016 poteva vantare un esercito di dispositivi “Zombie” con S.O. Open Source usabili e noleggiabili in modalità SaaS (Software as a Service) per gli scopi più disparati come attacchi Dos / DDos.

Come vi è venuta l'idea di un Antivirus totalmente prodotto in Italia ?

Un po’ di anni fa intorno al 1990, in quanto valenti ma squattrinati studenti, utilizzatori del nostro PC assemblato 80286 con S.O. MS-Dos e Windows 3.x, nella frenetica attività di quegli anni, fummo vittime di un virus informatico del DOS chiamato “StarDot.600”, che modificava i file e li allungava di ben 600 byte. Questa anomalia di funzionamento, ci portò a provare quei due / tre antivirus che erano noti all’epoca ma senza particolari risultati, la risposta era sempre “virus not-found” (virus non trovato!). Dopo alcuni mesi dalla diffusione sul nostro PC di questo virus ancora, i vari Anti-Virus, per quanto possibile progressivamente aggiornati, non erano in grado di rilevarne la presenza e, men che meno, naturalmente, procedere alla sua rimozione.

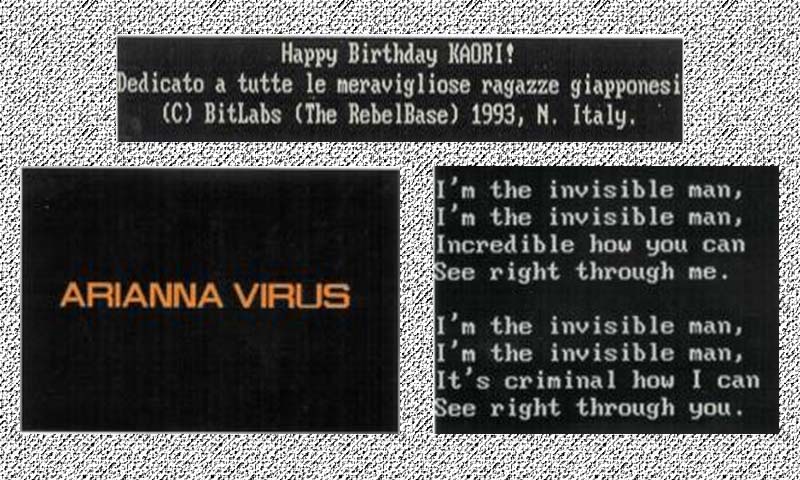

Tutto questo solleticò la nostra curiosità e aguzzò il nostro ingegno per cercare di capire il funzionamento di questo virus informatico. Procedemmo ad acquistare un libro specifico sulla programmazione Assembly e dopo tante giornate e nottate passate a studiare, ad analizzare e a fare prove riuscimmo ad isolare e “disassemblare” il codice di quel virus informatico e a comprenderne il funzionamento. Questo ci convinse che questi codici potevano diventare un problema per il funzionamento dei PC e Server e, oltre che essere fastidiosi per l’uso dei computer, potevano essere utilizzati come vettore, vista la loro capacità di auto-replicarsi, per fare una miriade incontrollata di attività. Dalle più banali, come quelle di far comparire a video messaggi di qualsiasi natura come messaggi d’amore (virus KAORI, ARIANNA Virus), politici come il Berlusconi virus ma non solo e musicali come l’InvisibleMan (virus multipartito realizzato da uno sconosciuto virus-writer frequentante l’università di Salerno), fino ad azioni di sabotaggio come quelle di modificare o sovrascrivere file di dati e programmi.

Avendo verificato sulla nostra “pelle” le difficoltà di intercettazione degli Anti-Virus dell’epoca abbiamo pensato di realizzare un nostro Anti-Virus inizialmente maggiormente attento ai virus informatici realmente circolanti in Italia da cui il nome VirIT acronimo di Virus Italiani. Dal 1995, con l’avvento del nuovo Sistema Operativo di casa Microsoft Window95® e il successivo Windows98® e la disponibilità della connessione internet cioè l’interconnessione con il mondo, VirIT ha dovuto necessariamente occuparsi non solo dei virus/malware informatici realmente circolanti in Italia ma approcciare le minacce in modo più generalizzato.

VirIT venne realizzato con l’obiettivo di renderlo disponibile a una società di Informatica, di cui eravamo consulenti dal 1992 per le attività di reverse engineering di virus informatici e realizzazione, su richiesta, di software specifici per la loro univoca identificazione e corretta rimozione. Questa società si occupava di distribuire, ai maggiori gruppi bancari italiani, quasi esclusivamente un software Anti-Virus di produzione nord-Americana che in più di qualche occasione aveva avuto seri imbarazzi nell’identificazione e quindi, necessariamente, anche nella rimozione, di alcuni dei più comuni virus informatici realmente circolanti in Italia.

Negli anni successivi VirIT è stato distribuito in Italia e nel mondo attraverso la modalità “Shareware”, fino ad arrivare ad oggi ad essere commercializzato dalla società TG Soft. In questi ultimi anni VirIT ha raggiunto una maturità consolidata, raggiungendo certificazioni internazionali come il VB100 del VirusBulletin e della società americana ICSAlabs.

Ringraziamo per l'intervista:

Gianfranco Tonello

Software Engineer, Malware researcher di TG Soft S.a.s.

- http://www.tgsoft.it - per ulteriori informazioni: info@tgsoft.it

Cristiano Taloni

Responsabile settore informatico-digitale

c.taloni@konsumer.it